Un sistema de videovigilancia contratado con una empresa de seguridad

puede costar cerca de 1.000 euros. No obstante, por mucho menos,

podemos crear un sistema casero que nos ofrezca una funcionalidad

similar

Nivel: Intermedio

Para montar un

sistema de videovigilancia, lo ideal es contar con

cámaras IP inalámbricas,

puesto que son sencillas de instalar y permiten abarcar un espacio

mayor. Sin embargo, en este artículo de videovigilancia doméstica, vamos

a usar una

webcam convencional que cualquiera puede tener conectada al PC mediante el cable USB.

Su

desventaja radica en que solo tendremos vigilada la zona que rodea al

PC, pero a cambio el desembolso es menor. En cuanto al software, vamos a

usar un programa con múltiples funcionalidades llamado

Active WebCam,

que es gratuito y sin limitaciones de tiempo, aunque coloca una mosca

en una esquina de la imagen. Además, para poder contemplar el

vídeo en streaming habrá que abonar un pago mensual.

Puesta en marcha y configuración

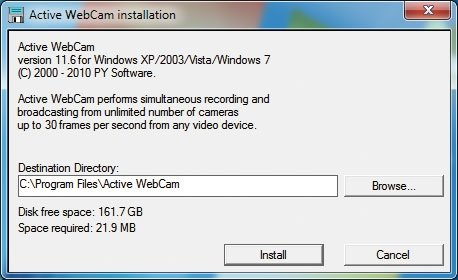

Paso 1. Instalación

Active WebCam puede descargarse desde

este enlace.

La instalación es sencilla, solo nos pide un directorio donde copiarlo,

aceptar el acuerdo de licencia y 22 «megas» de espacio.

A continuación, se ejecutará automáticamente, de modo que podamos

configurar los parámetros principales. Aunque en las primeras pantalla las opciones están en inglés, luego tendremos la oportunidad de cambiar el idioma a español.

Paso 2. Opciones principales

La

pantalla inicial, que recoge seis opciones, se mostrará siempre que

ejecutemos el programa y tengamos marcada la casilla correspondiente.

Create New Camera sirve para conectar nuestra cámara (o cámaras) a una ventana del programa. Las otras opciones nos permiten

buscar dispositivos locales conectados por USB (Search Cameras), abrir en ventanas todas las

fuentes de vídeo disponibles

(Open All Video Capture Channels), iniciar una sesión previamente

guardada (Open Session), crear una página web gracias a un asistente

para ver las cámaras a través de Internet (Create Web Page) o leer un

tutorial para conocer todas las funciones del software (Read Tutorial).

Nosotros marcamos la primera opción.

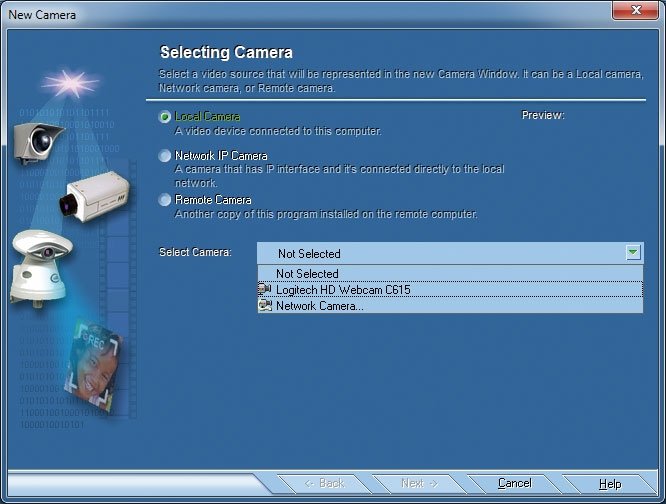

Paso 3. Elección de la cámara

Hay tres tipos de

cámaras a elegir : una

local conectada físicamente al equipo, una

IP conectada a la red local o una

remota

en otro sistema que tiene instalado el mismo programa. Nosotros

elegimos la cámara local Logitech HD Webcam C615, que tenemos emplazada

en el PC (una preview de la imagen aparecerá arriba a la derecha para

confirmar que es la imagen que buscamos).

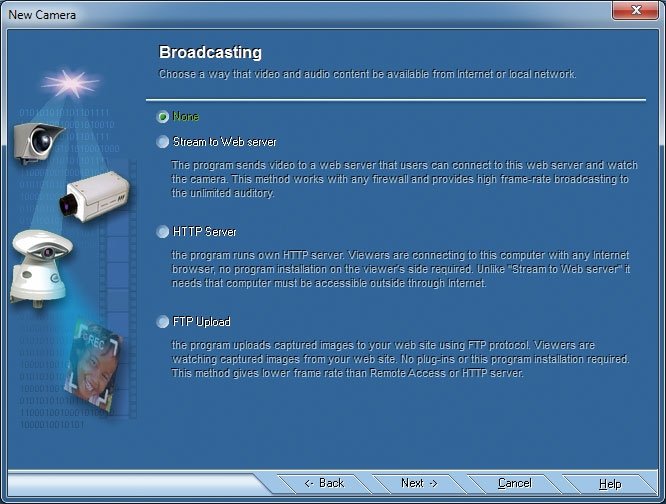

Paso 4. Haz públicos la imagen y el audio

La

imagen y el

sonido

que estamos obteniendo de la cámara debe ser enviado a algún sitio. El

programa ofrece la posibilidad de no hacer nada o elegir entre tres

opciones.

Stream to Web server permite publicar en un

servidor web el vídeo, de forma que distintos usuarios puedan acceder al

contenido, ofreciendo una buena calidad de imagen.

HTTP Server

ejecuta un servidor HTTP propio, de modo que los usuarios se conectan

al equipo desde cualquier navegador, pero nuestro equipo debe estar

accesible desde el exterior. Por ultimo,

FTP Upload

sirve para subir capturas de forma regular a una web usando el protocolo

FTP. Hay que tener en cuenta que, para acceder a la cámara web en

tiempo real a través de Internet, debemos tener una cuenta en

Pysoft, gratuita solo durante 30 días.

Versiones de pago de Active WebCam

El software utilizado en

este paso a paso se comercializa en cuatro versiones: una gratuita y

tres de pago. De estas últimas, la

Standard (29

dólares) es muy básica, sin detección de movimiento, ni planificador;

solo sirve para crear vídeos (no en MPEG), grabar y crear una web. La

versión

Pro (49 dólares) ya permite funciones como la

detección de movimiento, crear archivo de capturas, planificar el

funcionamiento y limitar el número de gente visualizando la imagen a

través de un servidor HTTP. Por último, la

Deluxe (89

dólares) tiene todas las funciones implementadas, incluyendo registros,

gestión de usuarios, la protección de los vídeos con contraseña y la

utilidad Watchdog.

También hay que

pagar por el vídeo en streaming

en función de la cantidad de horas que se quiera emitir, pero solo se

contabiliza el tiempo real que estemos conectados desde otro sitio, no

el tiempo total que la cámara está encendida. Hay modalidades de 1, 2,

4, 6 y 12 horas al día, y también de forma ilimitada. Igualmente,

debemos configurar la

calidad del vídeo, desde 64 Kbits/s hasta 5 Mbits/s, así como el número de

personas que pueden acceder al mismo tiempo y cuantas cámaras estaremos usando.

En

función de todos estos parámetros, obtendremos un precio u otro. Por

ejemplo, cuatro horas al día, a un bitrate de 512 Kbits/s, con un máximo

de tres personas viendo una cámara, cuesta algo menos de diez dólares

al mes. Por contra, si establecemos que no haya límite en la cantidad de

horas, el precio sube a 41 dólares al mes. La propia web calcula el

precio según las necesidades.

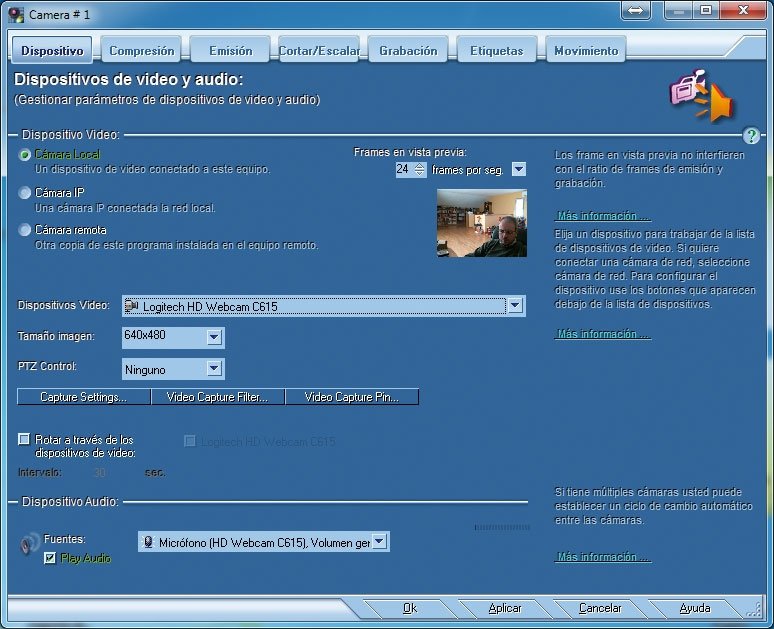

Paso 5. Características del dispositivo

Accedemos a la

pantalla de configuración, que está compuesta por varias pestañas, pulsando la combinación de teclas Ctrl + Alt + C desde la ventana de nuestra cámara.

Dispositivo permite determinar diversos parámetros de nuestro periférico. Si hemos completado el proceso inicial,endremos seleccionada una cámara local y un número de frames en la vista previa. Podemos

cambiar de cámara y determinar otro

tamaño de la imagen (en nuestro caso, con 640 x 480 píxeles creemos que es suficiente).

Control PTZ,

por su parte, está reservado a cámaras que puedan manejarse a distancia

mediante teclado o joystick, mientras que los tres botones de debajo

permiten

determinar la captura de la imagen

(convertirla a 24 bits), el vídeo con filtros en función de nuestra

cámara y la calidad del mismo. También podemos elegir si queremos

cambiar entre diferentes cámaras y la

fuente del dispositivo de audio (elegiremos el micrófono incorporado en la cámara o cualquier otro conectado al PC).

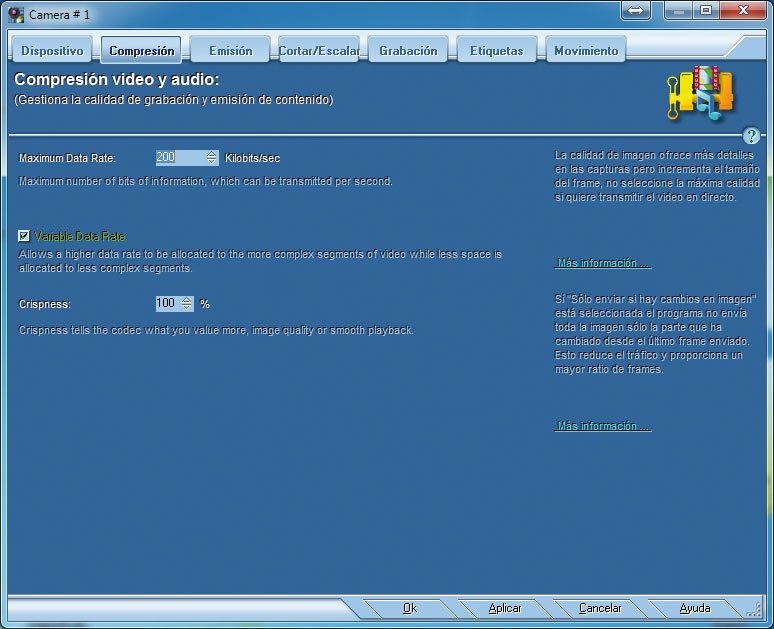

Paso 6. La compresión

La siguiente pestaña nos ayuda a especificar la

calidad del vídeo.

El primer valor, Maximum Date Rate, expresado en Kbits/s, indica cómo

será de buena la calidad de la imagen que transmitamos. Para ver

vídeo en directo, no recomendamos una tasa mayor de 200 Kbits/s.

Variable Data Rate sirve, en el caso de activarla, para que el

flujo de datos sea mayor

en zonas más complejas de la imagen y menor en las que menos cambios

tienen. Por último, en Crispness, determinamos si valoramos más la

calidad de la imagen o una mayor suavidad en el vídeo. A mayor valor,

mayor definición de la imagen, pero tendremos más cortes si nuestra

conexión no es capaz de enviar un mayor flujo de datos.

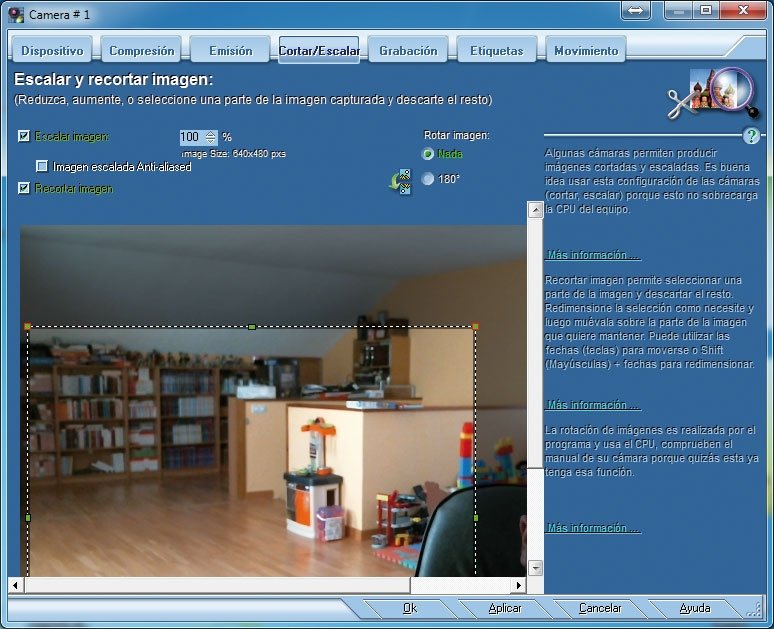

Paso 7. Corta y escala

Podemos

modificar el tamaño de la imagen de dos formas. Lo ideal es hacerlo desde el propio software de la cámara si cuenta con esa opción, puesto que

Active WebCam consume muchos recursos.

Ahora bien, si no queda más remedio, nos dirigimos a la pestaña

Cortar/Escalar, donde la opción Escalar Imagen permite determinar un

porcentaje del tamaño que tengamos definido en la pestaña Dispositivo.

Podemos también aplicar un efecto de

anti-aliasing

a la imagen escalada. Por su parte, en Recortar Imagen, lo que hacemos

es seleccionar una parte del vídeo que captura nuestra webcam. Por

último, es posible rotar la imagen 180 grados. Todos estos efectos se

van visualizando en una ventana con el vídeo en tiempo real.

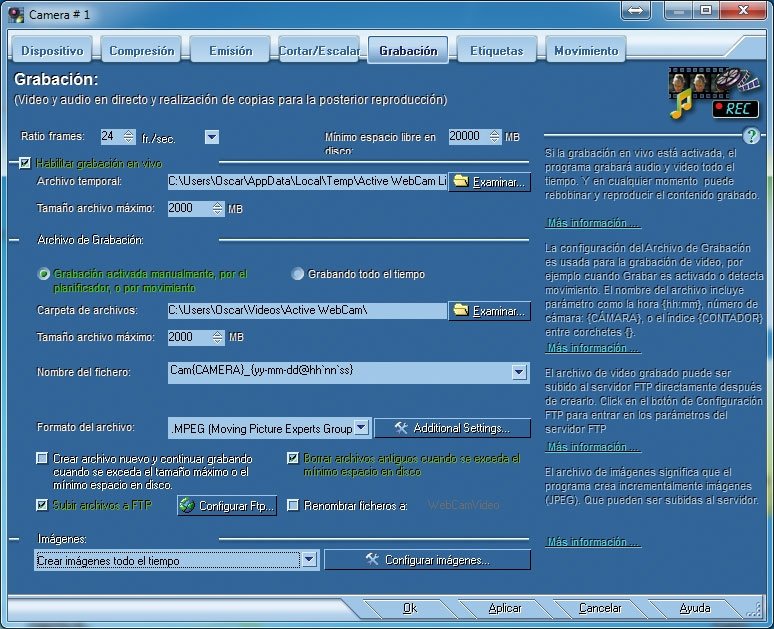

Paso 8. Grabación

Desde esta pestaña configuramos las

opciones de grabación de vídeo y audio.

Para empezar, determinamos el número de frames a capturar por segundo,

minuto u hora. En principio, con 10 ó 15 fps tendremos más que

suficiente. También debemos indicar cuánto

espacio libre en el disco duro

debe haber siempre antes de que el programa empiece a borrar las

grabaciones más antiguas. Por defecto, son dos Gbytes, pero, si

utilizáis el mismo disco duro donde albergáis el sistema, al menos dejad

20 Gbytes.

La opción

Habilitar grabación en vivo solo se recomienda si queremos grabar todo lo que suceda (es mejor usar el

sensor de movimiento

que os mostramos más adelante), pudiendo limitar el tamaño del archivo y

la localización del mismo. Debajo encontramos las opciones de dicho

archivo, incluyendo su formato, nombre, si queremos crear archivos

nuevos al superar el límite establecido o si borramos el antiguo, así

como subir el archivo a un FTP para conservarlo. También podemos crear

imágenes basadas en el planificador o el sistema de detección de movimiento (lo más recomendado), o crearlas continuamente en una carpeta determinada por nosotros.

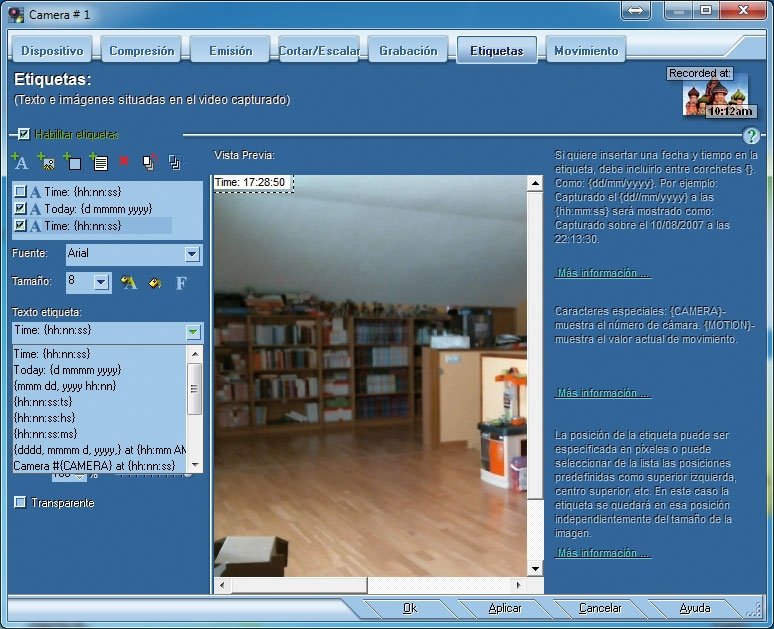

Paso 9. Añade etiquetas

Por defecto, la imagen se crea sin

etiquetas,

pero podemos añadir las que queramos con información útil y en forma de

texto o imagen. Es posible indicar en diferentes formatos la fecha, la

hora, el número de cámara, la dirección IP interna y/o externa o el

modelo de la cámara. Podemos

determinar la fuente, el color, el tamaño del texto,

la posición, su opacidad, y si queremos que la ventana sea transparente

o que salga sobre un ligero fondo de color para mejorar la lectura. La

contrapartida de esta herramienta es que reducirá ligeramente el frame

rate en función de lo complejas que sean las etiquetas.

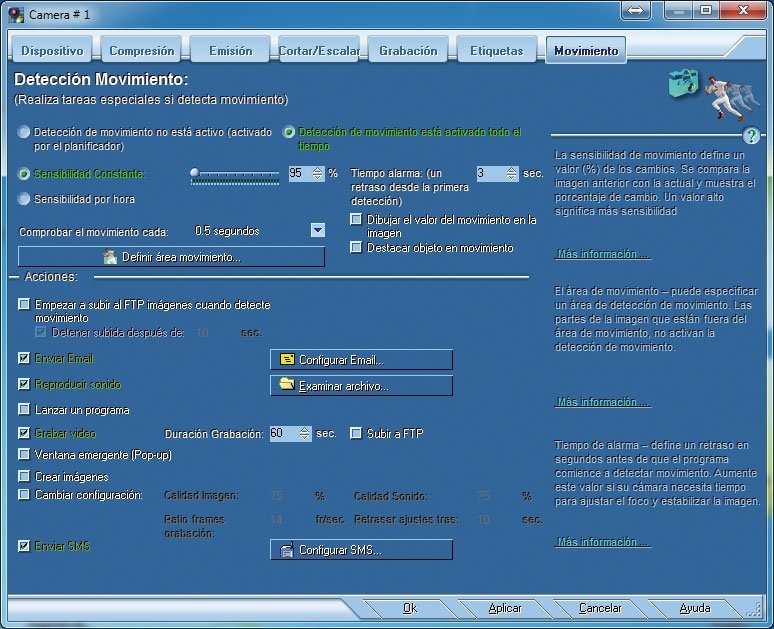

Paso 10. Detecta movimiento

Esta es una de las opciones más importantes de un sistema de vigilancia. La

detección de movimiento permite ejecutar una serie de acciones cuando el programa detecta cambios en la imagen. La

sensibilidad

depende del porcentaje que indiquemos: cuanto más alto, más sensible

y, por tanto, a la menor diferencia en la imagen, saltará la acción

programada. Además de

ajustar la sensibilidad, podemos definir áreas donde el movimiento esté permitido.

También

configuraremos el programa para que pinte de color la zona que se ha

movido , muy útil si encuadramos áreas muy grandes y similares. Cuando

el programa detecta movimiento, podemos indicarle qué hacer: subir

imágenes capturadas al FTP, enviar un e-mail, reproducir un sonido,

lanzar un programa, grabar el vídeo durante un tiempo y subirlo al FTP.

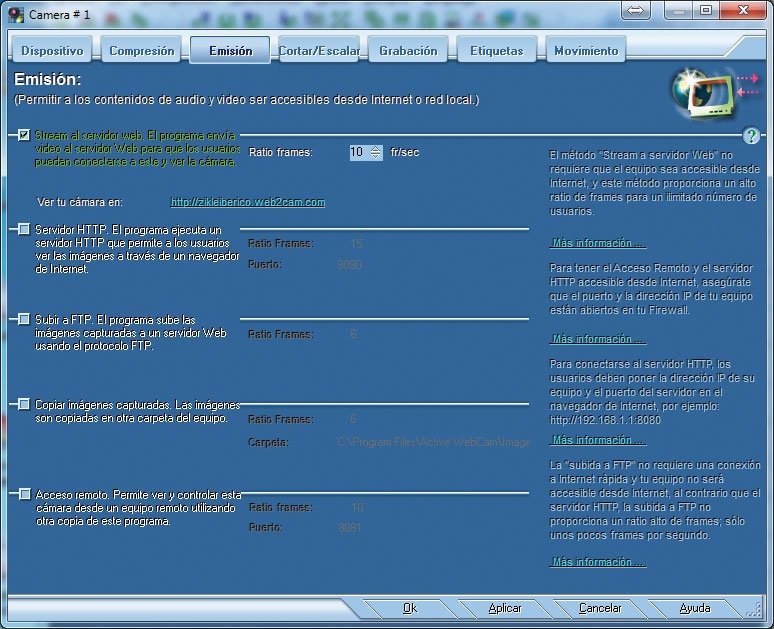

Las posibilidades de emisión

A partir de este punto, nos vamos a centrar en las opciones que aparecen en la pestaña de

Emisión, de modo que iremos desglosando sus posibilidades.

Paso 11. Una cuenta en un servidor web

Recurrir a un

servidor web

es la mejor alternativa para ver el vídeo desde cualquier lugar y sin

necesidad de tener nuestro PC abierto al mundo. Para conseguirlo, se

necesita, como ya hemos comentado, una cuenta de usuario en

Pysoft,

que es gratuita durante 30 días (con un límite de una hora de vídeo al

día). Esta se crea introduciendo nuestro nombre, e-mail, usuario y

contraseña. A continuación, en la pantalla de configuración de

Active WebCam, solo tenemos que elegir el ratio de frames por segundo, 10 por defecto , aunque podemos subir a 15.

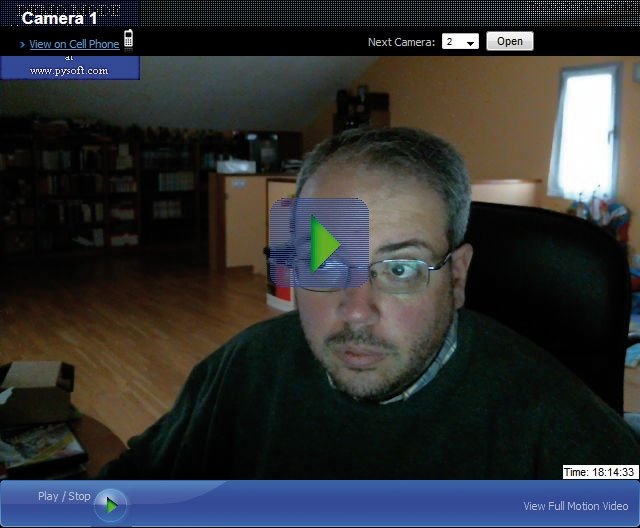

Paso 12. Visualiza el vídeo desde Internet

Tras crear la cuenta, nos brindará una dirección web del tipo

http://nombredeusuario.web2cam.com, que, al abrirla, mostrará una ventana con la

imagen capturada de nuestra webcam. Si tenemos más de una y queremos

cambiar de cámara, acudiremos al sencillo menú que aparece en la parte superior derecha. El

vídeo lleva un retardo de entre cinco y diez segundos en función de la conexión y la calidad de imagen.

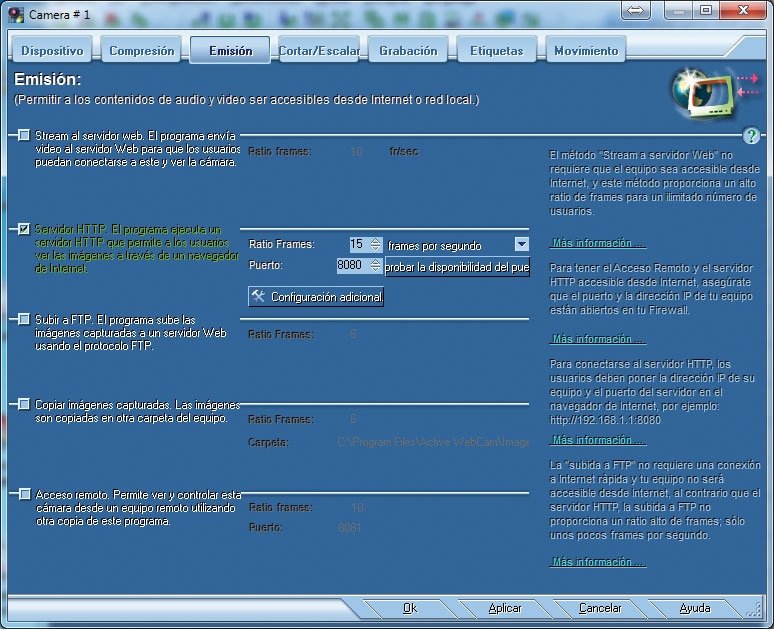

Paso 13. El servidor HTTP

Desde la pestaña de Emisión, elegimos la segunda opción, que hace referencia al

servidor HTTP. Con ella activada, determinamos el

ratio de frames y escogemos si se indican por segundo, minuto u hora. A continuación, elegimos un

puerto para la transmisión, por defecto el 8080, aunque podemos cambiarlo y probar la disponibilidad de otro

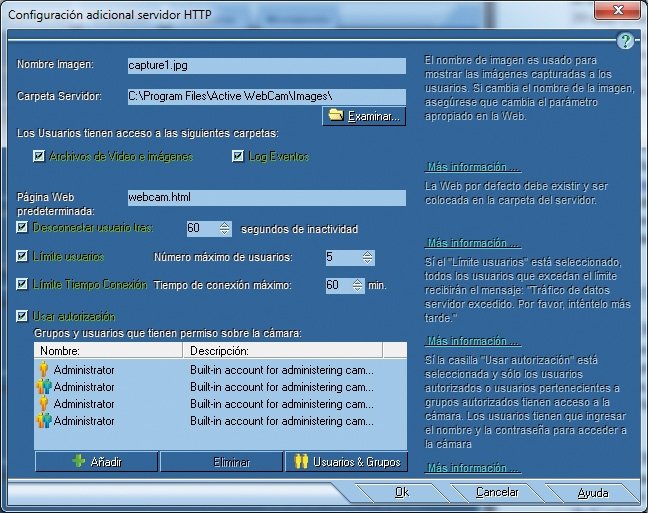

Paso 14. Configuración adicional HTTP

En la opción anterior, veremos que podemos pulsar sobre un botón denominado

Configuración adicional

donde determinaremos el nombre de la imagen, la carpeta de nuestro PC

donde vamos a guardarla, así como las carpetas a las que van a tener

acceso los usuarios.

Igualmente, debemos indicar el nombre de la

página web y activar cuatro opciones:

Desconectar al usuario tras un tiempo de inactividad, limitar el número de

usuarios conectados y el tiempo de conexión y determinar qué usuarios tienen

acceso a la imagen.

Por lo general, lo mejor es dejar todas desactivadas salvo la última,

dado que, para tener acceso remoto al sistema, nuestro PC debe ser

visible desde fuera, con los evidentes riesgos en la seguridad que ello

conlleva.

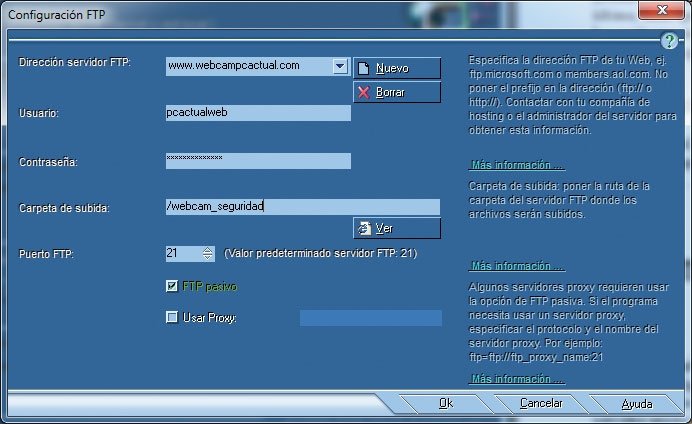

Paso 15. El servidor FTP

Es la tercera opción de la pestaña de

Emisión y permite determinar el ratio de imágenes a capturar, pudiendo elegir el

lapso de tiempo (segundos, minutos u horas). Tras pulsar en

Configurar FTP, debemos indicar la dirección del servidor, el nombre de usuario y contraseña y la carpeta de subida, así como el

puerto (por defecto, el 21). También podemos usar un

servidor proxy si es necesario.

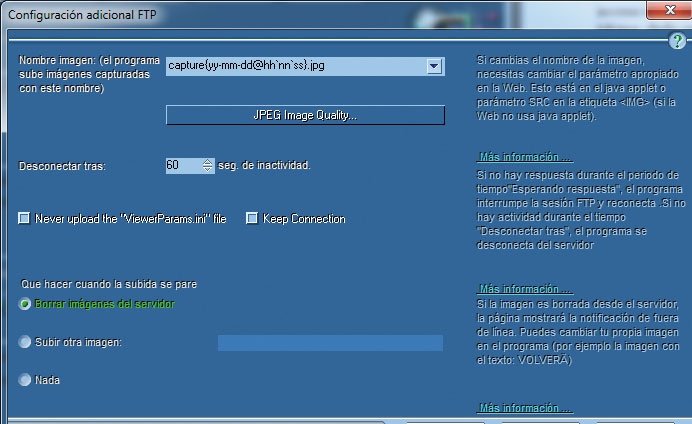

Paso 16. Configuración adicional FTP

Este botón nos lleva a los

parámetros de captura.

Indicaremos el nombre de la imagen, pudiendo elegir entre diferentes

formatos. Nosotros hemos escogido el que nos muestra el día y la hora

exacta, aunque también es posible añadir el

número de cámara (muy útil si tenemos varias).

Especificaremos la

calidad de imagen JPEG (que determina el tamaño de la captura, no recomendamos pasar del 50 por ciento); y estableceremos si queremos

desconectar tras un periodo determinado de

inactividad o estar siempre conectados.

Igualmente, indicaremos qué debe hacer cuando la subida se pare.

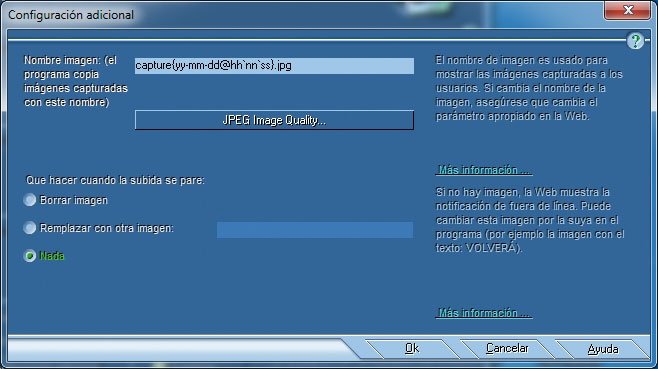

Paso 17. Las imágenes capturadas

La cuarta opción en la pestaña de

Emisión nos permite determinar el

número de frames por segundo,

minuto u hora, así como la carpeta de destino a la que van a ir las

imágenes capturadas. Todos estos parámetros será posible que se cambien

según nuestra conveniencia.

La

configuración adicional

de esta opción es sencilla: solo hay que elegir el nombre de la imagen y

la calidad de la misma (recordad que no debemos pasar del 50 por

ciento para que los archivos no sean muy pesados). También hay que

indicar qué se va a hacer cuando la

subida de imágenes

se detenga. Entre las distintas posibilidades que nos ofrece el

programa, tendremos la opción de borrar la imagen, reemplazarla con otra

que tengamos previamente guardada o, sencillamente, no hacer nada (esta

última alternativa es la que nosotros recomendamos).

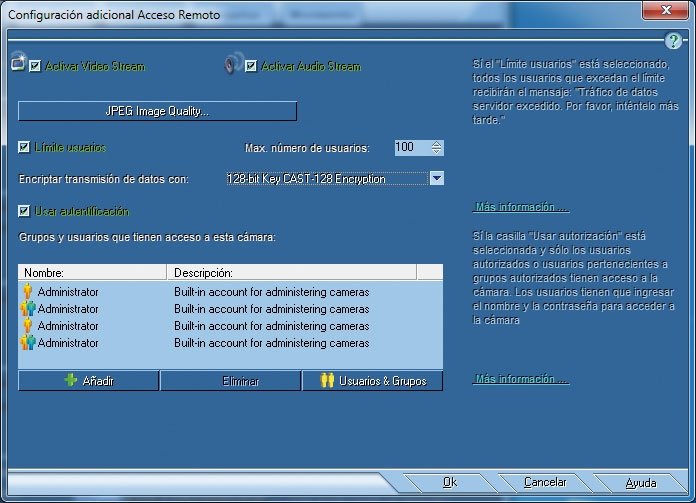

Paso 18. Acceso remoto

Gracias a esta opción, podemos usar una

copia del programa instalada en otro PC para controlar la cámara. Desde

Emisión, únicamente tenemos que elegir el ratio de frames (10 por defecto, 15 es buena opción en la mayoría de situaciones), la

medida de tiempo y el

puerto a usar, pudiendo comprobar si está disponible o no.

Al pulsar sobre

Configuración adicional,

encontramos más opciones. Así, debemos determinar si vamos a permitir

vídeo y/o audio, si se va a limitar el número de usuarios conectados, si

queremos encriptar los datos (aunque ralentice el proceso) o restringir

el acceso a la cámara a una serie de grupos y usuarios, pudiendo crear

nuevos con privilegios determinados, como establecer un límite de tiempo

para que la cuenta esté activa.

Calculador de requisitos

En la web del desarrollador, hay una

página dedicada a calcular los requerimientos del sistema en función del uso que vayamos a dar al software. Los datos a introducir son los

días de grabación, el número de

cámaras,

los frames por segundo que vamos a capturar, el número de horas al día,

la calidad de la imagen y su resolución, los canales de audio y su

calidad, si solo vamos a grabar cuando haya movimiento y si tenemos

únicamente cámaras IP.

Según lo especificado, nos indicará el

espacio en disco duro necesario, la

velocidad de la CPU

(ojo a los procesadores de doble o cuádruple núcleo, pues hay que

dividir la velocidad indicada por el número de núcleos) y el ancho de

banda necesario para una cámara.

Ficha técnica Active WebCam

- Valoración: 9

- Calidad / Precio: 8,4

- Características:

Programa para gestionar dispositivos de vídeo, incluyendo webcams USB,

analógicas, cámaras IP e incluso capturadoras de vídeo hasta un máximo

de 30 fps. Permite emitir el contenido a través de un servidor web

en el equipo o en uno de la compañía. Puede capturar imágenes estáticas

y grabarlas en el disco duro o subirlas a un servidor FTP. Función de

detección de movimiento con aviso por e-mail y/o SMS. Se puede ejecutar

como un servicio de Windows sin necesidad de que un usuario esté

conectado

- Contacto: PY Software l www.pysoft.com

- Lo mejor: Fácil de configurar en pocos pasos.

Traducido al español. Varias opciones de emisión. Soporta todo tipo de

fuentes de vídeo. Sensor de movimiento con múltiples opciones de aviso y

actuación. Planificador de funcionamiento. Control remoto desde otro

PC. Ejecución como servicio de Windows

- Lo peor:

La traducción no es completa en todas las pantallas de configuración.

Precio algo elevado del streaming para usuarios con pocas necesidades.

Si no contratamos este último servicio por web para ver el vídeo en

tiempo real, debemos tener el PC abierto

- Precio: gratuito (streaming de vídeo de pago)